Sandkasse

Om sandkasseteknologien

En sandkasse er et oppdagelsessystem for skadelig programvare som kjører mistenkelige objekter i en virtuell maskin (VM) med et fullverdig OS og analyserer objektets atferd for å oppdage skadelig aktivitet. Hvis objektet utfører skadelige handlinger i en VM, registrerer sandkassen det som skadelig programvare. VM-ene er isolert fra bedriftens virkelige infrastruktur.

Sandkasser analyserer objektets atferd mens det kjøres. Det som gjør dem effektive mot skadelig programvare som unnviker statisk analyse. Samtidig er sandkasser tryggere sammenlignet med andre typer atferdsanalyse siden de ikke risikerer å kjøre mistenkelige objekter i bedriftens virkelige infrastruktur.

Kaspersky Sandbox

Vi utviklet vår egen sandkasse for noen år siden. I infrastrukturen vår er den et av verktøyene vi bruker til å analysere skadelig programvare, gjøre undersøkelser og opprette antivirusdatabaser. En sandkasse inngår også i Kaspersky Anti-Targeted Attack Platform og Kaspersky Threat Intelligence Platform. Den bidrar til å klassifisere filer og URL-adresser som skadelige eller trygge og gir informasjon om aktiviteten deres som er nyttig for å opprette oppdagelsesregler og -algoritmer.

Sandkassens egenskaper

- Sandkassen er basert på maskinvarevirtualisering, noe som gjør den rask og stabil.

- VM-er er tilgjengelige for

- Windows OS (alle PC-versjoner fra og med Windows XP, alle serverversjoner fra og med Windows Server 2003),

- Android OS (x86, ARM-prosessorarkitektur).

- Sandkassen overvåker hvordan prosessen som utforskes, samhandler med operativsystemet. Hvis det er grunn til mistanke, går sandkassen dypere.

- Sandkassen oppdager utnyttelsesforsøk fra de tidligste stadiene. Den oppdager typisk utnyttelsesatferd, som bruk av ROP-kjeder, «heap spraying», «stack pivoting», endring av sikkerhetstokener, mistenkelige endringer av minnebeskyttelse med mer. Sandkassen er i stand til å oppdage selv avanserte former for utnyttelse brukt under målrettede angrep.

Objekttyper som kan kjøres

- Windows: alle filer, for eksempel *.exe, *.dll, .NET-objekter, MS Office-filer, PDF-filer.

- Android: APK (DEX).

- URL-adresser: sandkassen går til en URL-adresse og oppdager følgende hendelser: nedlastinger, JavaScript, Adobe Flash-utførelse med mer.

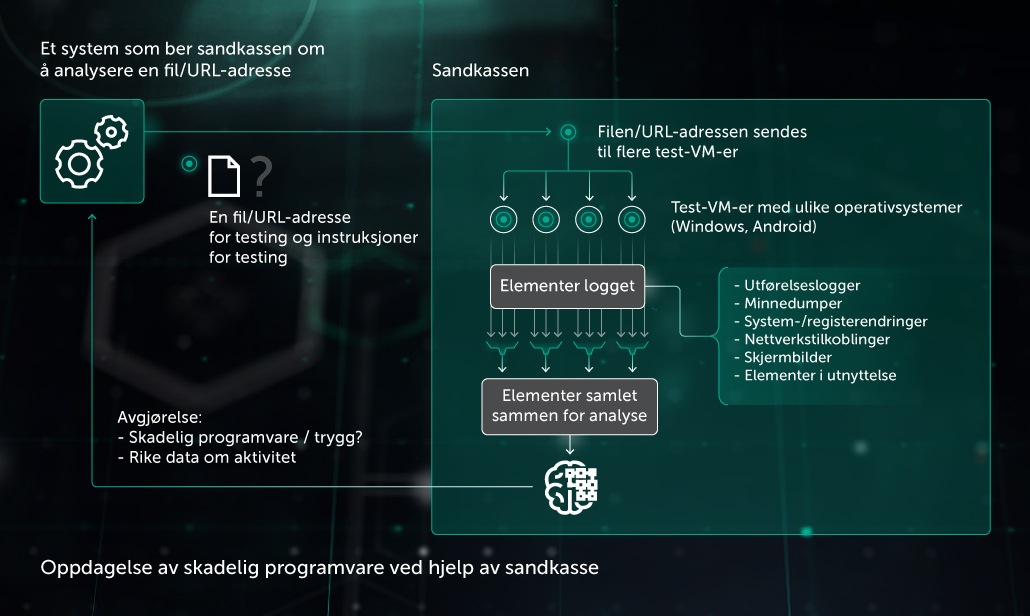

Arbeidsflyt for oppdagelse av skadelig programvare

- Sandkassen mottar en forespørsel om å skanne et objekt (en fil eller en URL-adresse) fra en annen sikkerhetsløsningskomponent med følgende instrukser: operativsystemet og konfigurasjonen som skal brukes når objektet kjøres, utførelsesparameterne for objektet, andre tredjepartsprogrammer som er installert i VM-en, tidsgrensen for testen osv.

- Objektet som skal testes, kjøres.

- Sandkassen samler inn elementer i løpet av det angitte tidsrommet. Hvis objektet samhandler med andre prosesser eller URL-adresser med kjent omdømme, fanger sandkassen opp dette.

- Sandkassen analyserer elementer og leverer sin vurdering til systemet forespørselen kom fra: skadelig eller trygg programvare. Sandkassen legger til objektets data i vurderingen (ID, egenskaper, logger, atferdsdetaljer), som kan bistå ved videre analyse uten at det er nødvendig å sende en ny forespørsel til sandkassen.

Elementer som samles inn av sandkassen

- Utførelseslogger for programmer (API-funksjonskall med tilhørende parametere, utførelseshendelser)

- Minnedumper

- Dumper for innlastede moduler

- Endringer i filsystemet, registeret

- Nettverkstrafikk (PCAP-filer)

- Skjermbilder (for å forenkle revisjon og manuell analyse der det er nødvendig)

- Elementer fra utnyttelsesaktivitet

Forhindring av unnvikelse

Skadelig programvare i dag vil typisk prøve å oppdage og unnvike sandkasser. Når den vet den kjøres i en sandkasse, kan den la være å utføre skadelig aktivitet, slette seg selv fra disker, avslutte seg selv eller ta i bruk andre unnvikelsesteknikker.

Sandkasseovervåking av maskinvare med en enklere utforming (f.eks. hooking av API-funksjoner) etterlater spor som tyder på at en mistenkelig prosess blir overvåket. Derfor har vi implementert andre overvåkingsteknikker som ikke er påtrengende og ikke etterlater spor som er synlige for objektet som skannes. Sandkassen styrer prosessor og RAM, men endrer ikke prosessoperasjon, minne eller systembiblioteker på disken eller i minnet, slik at den ikke etterlater spor etter overvåking.

Vi holder oss også oppdatert på nye unnvikelsesteknikker og tilpasser sandkassen for å motvirke dem, som i følgende eksempler:

Unnvikelse A:Sandkassemiljøet er typisk for en sandkasse fra et kjent merke. Den skadelige programvaren gjenkjenner og unnviker den.

Anti-unnvikelse A:Sandkassen vår randomiserer VM-miljøet før VM-en startes.

Unnvikelse B:Den skadelige programvaren kan oppdage sandkassemiljøet gjennom mangel på brukeraktivitet. For at enkelte typer skadelig programvare skal kjøre, må brukeren angi et passord fra en e-post, klikke seg gjennom en veiviser eller utføre andre menneskelige handlinger. Mange sandkasser etterligner ikke slik aktivitet, og den skadelige programvaren detoneres derfor ikke.

Anti-unnvikelse B:Sandkassen vår etterligner brukerhandlinger: musebevegelser, blaing i dokumenter den åpner. Sandkassen vår gjør også mange ting brukere gjør for å aktivere skadelig programvare.

Angrep som har blitt avslørt med Kaspersky-sandkassen

Eksempler på nye bølger med målrettede angrep avdekket med sandkasser i Kaspersky-infrastrukturprodukter i 2016–2017: Sofacy (okt. 2017), Zero.T (okt., nov. 2016, apr. 2017), Enfal (sep., okt., nov. 2016), Freakyshelly (okt. 2016), NetTraveller (aug. 2016), CobaltGoblin (aug. 2016), Microcin (jun. 2016) med flere.