Anti Targeted Attack Platform

Hvordan kan bedrifter beskytte seg mot APT-er?

Såkalte avanserte vedvarende trusler (APT) er avanserte, målrettede, langsiktige og vanligvis ekstremt godt planlagte angrep som er utformet av profesjonelle for å omgå beskyttelse som bare består av ett lag.

Hovedformålet med en beskyttelsesløsning mot APT-er / målrettede angrep er å øke kostnaden ved å innlede et angrep i så stor grad at det ikke lenger er praktisk gjennomførbart eller økonomisk forsvarlig. Disse løsningene forutsetter bruk av flere teknikker: Jo flere ulike lag med oppdagelsesmetoder som kan implementeres, og jo flere potensielle inngangspunkter for angrep som overvåkes, desto høyere sannsynlighet er det for at et angrep avdekkes, uansett hvor mye tid og penger angriperen er villig til å bruke på det.

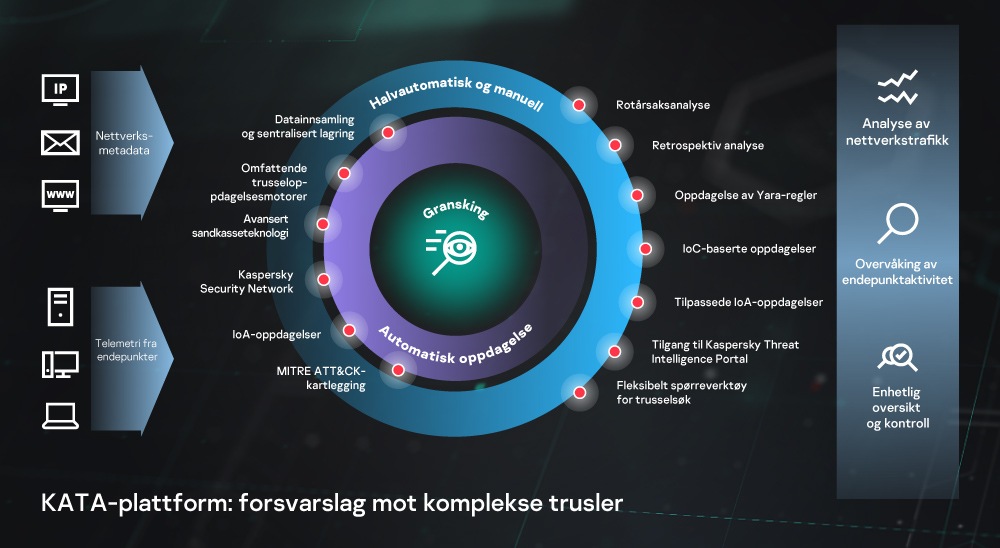

KATA-plattformen, som kombinerer Kaspersky Anti Targeted Attack og Kaspersky EDR, er et eksempel på denne typen bedriftsløsning. Den har blant annet følgende lag med avansert teknologi:

Analyse av nettverkstrafikk. Denne modulen har funksjoner for atferdsregistrering og analyserer trafikk og objekter ved hjelp av IDS-teknologi og URL-omdømmer:

- IDS-teknologi (Intrusion Detection System) kombinerer både tradisjonell og avansert trusseloppdagelse basert på et unikt sett med IDS-regler for trafikkanalyse rettet mot målrettede angrep. IDS-regelsett oppdateres automatisk og uten forsinkelser.

- Analyse av URL-omdømme. Mistenkelige eller uønskede URL-adresser oppdages basert på omdømmedata fra det globale, skybaserte Kaspersky Security Network (KSN), som også inneholder informasjon om URL-adresser og domener forbundet med målrettede angrep.

Sandkasse.Sandkassen kjører mistenkelige objekter på sine egne virtuelle maskiner for å oppdage skadelig aktivitet. Sandkassen mottar prøveutførelsesoppgaver som inneholder virtualiseringsparametere basert på kilden til objektet som evalueres, og formålet med evalueringen (f.eks. type OS, OS-konfigurasjon, miljø, parametere for prøvestart, utførelsesvarighet).

Under prøveutførelsen samler sandkassen inn følgende:

- logger over prøvens atferd (herunder en liste over systemfunksjonskall, gjentakelse med andre prosesser og filer, nettverksaktiviteter, URL-adresser osv.)

- dumper

- deponerte objekter

- trafikk generert av prøven

Når utførelsen er fullført, lagres de innhentede elementene før de behandles av en egen skanner. Hvis det oppdages at prøven er skadelig, tilknyttes det en vurdering, og resultatene kartlegges i MITRE ATT&CK-kunnskapsbasen. Alle dataene som samles inn, lagres internt for å muliggjøre videre analyse av angriperens taktikk og teknikker uten at det nødvendig med flere forespørsler til sandkassen, for å spare serverressurser.

En omfattende samling funksjoner, som randomisering av OS-miljø, tidsakselerasjon i virtuelle maskiner, anti-unnvikelsesteknikker, simulering av brukeraktivitet osv., bidrar til å levere svært effektiv atferdsbasert oppdagelse. Sandkassen bruker en rekke patenterte teknologier og kan kjøres i både automatisert og manuell modus.

Kaspersky Security Network (KSN) er en global, skybasert infrastruktur som inneholder omdømmevurderinger og annen informasjon om objekter som er behandlet av KATA-plattformen (filer, domener, URL-adresser, IP-adresser med mer). KSN sørger også for oppdagelse ved hjelp av skybaserte ML-modeller, som Cloud ML for Android:Metadata fra lokale APK-filer samles inn av plattformen og sendes til KSN, som svarer med en vurdering generert av den ML-baserte modellen. En privat skybasert løsning, Kaspersky Private Security Network (KPSN), er tilgjengelig for organisasjoner som ikke har mulighet til å sende data til den globale KSN-nettskyen, men som likevel ønsker å dra nytte av Kasperskys globale omdømmedatabase. I tillegg til privat tilgang til den globale databasen for trusseletterretning lagres vurderinger fra KATA-plattformen i en lokal KPSN-database og deles automatisk med andre Kaspersky-produkter som er distribuert i organisasjonens infrastruktur for automatisert respons. Organisasjoner med KPSN-distribusjon kan dra nytte av omdømmer fra eksterne tredjepartssystemer uten noen mellomliggende trinn via et API.

Targeted Attack Analyzer (TAA)kan oppdage mistenkelige handlinger basert på forbedret avviksheuristikk, noe som muliggjør automatisert trusselsøk i sanntid. Det støtter automatisk analyse av hendelser og deres korrelasjon med et unikt sett med indikatorer på angrep (IoA) som er generert av Kasperskys trusseljegere. Hver gang TAA oppdager et betydelig avvik, mottar IT-sikkerhetsspesialisten en skriftlig beskrivelse, anbefalinger (som hvordan man kan redusere faren for at den oppdagede hendelsen gjentas) og en indikasjon på hvor sikker vurderingen er, og hendelsens alvorlighetsgrad for å bidra til å rangere den. Alle IoA-er kartlegges i MITRE ATT&CK for å gi detaljert informasjon om blant annet den ATT&CK-definerte teknikken som ble brukt, en beskrivelse og bekjempelsesstrategier. Det betyr at du automatisk kan dra nytte av trusselforskning på toppnivå uten å overbelaste interne eksperter med høy kompetanse, slik at de kan bruke tiden sin på andre komplekse oppgaver som grundig undersøkelse av hendelser og trusselsøk. Du kan også lage din egen database med tilpassede IoA-er som for eksempel er relevante for akkurat din infrastruktur eller bransje.

Forbedret motor mot skadelig programvare.Motoren, som kjøres på en senternode med mer aggressive innstillinger enn ved endepunktkonfigurasjon, skanner objekter for å søke etter skadelig eller potensielt farlig kode og sender potensielt skadelig innhold til sandkassen. Dette fører til svært nøyaktige oppdagelser som kan være veldig verdifulle under hendelsesundersøkelser.

Skanning etter risikoindikatorer (IoC).KATA-plattformen muliggjør sentralisert innlasting av IoC-er fra trusseldatakilder og støtter automatisk IoC-skanning for å effektivisere arbeidet til analytikerne. Retrospektive databaseskanninger kan brukes til å heve kvaliteten på informasjon om sikkerhetshendelser som har blitt flagget tidligere.

Verifisering av sertifikater.Modulen for sertifikatkontroll kontrollerer om signerte sertifikater er gyldige, og om det finnes mistenkelige sertifikater.

Andre KATA-plattformtjenester for IT-sikkerhetseksperter:

Oppdagelse med YARA-regler. YARA er blant de vanligste verktøyene som brukes til å søke etter nye varianter av skadelig programvare. Det støtter komplekse samsvarsregler for å søke i filer med bestemte egenskaper og metadata, for eksempel strenger som kjennetegner stilen til en bestemt programmerer. Det er mulig å opprette og laste opp tilpassede YARA-regler for å analysere objekter med tanke på spesifikke trusler mot din organisasjon.

Retrospektiv analyse.Automatisert innsamling og sentralisert lagring av data, objekter og vurderinger gjør det mulig å utføre retrospektiv analyse ved undersøkelse av angrep i flere faser, selv i situasjoner der kompromitterte endepunkter er utilgjengelige, eller når data er kryptert av nettkriminelle. I tillegg kan lagrede filer fra e-post- og Internett-trafikk skannes på nytt automatisk med jevne mellomrom med de nyeste oppdagelsesreglene.

Kraftig og fleksibelt spørreverktøy for proaktivt trusselsøk. Analytikere kan bygge komplekse spørringer for å søke etter atypisk atferd, mistenkelige hendelser og trusler som er spesifikke for din infrastruktur, for å forbedre den tidlige oppdagelsen av nettkriminalitet.

Tilgang til Kaspersky Threat Intelligence Portal.Manuelle trusselspørringer i kunnskapsbasen for trusseletterretning gir IT-sikkerhetsanalytikere mer kontekst til trusselsøk og effektive undersøkelser.

KATA-plattformen aggregerer data for analyse fra ulike kilder:

En nettverkssensormottar kopier av alle trafikkdata og henter ut objekter og nettverksmetadata fra disse for videre analyse. Nettverkssensorer oppdager aktiviteter i flere områder av IT-miljøet for å muliggjøre oppdagelse av komplekse trusler i proxy-, Internett- og e-postmiljøer nesten i sanntid:

- Nettverkssensoren kan trekke ut informasjon om kilde, mål og volum for dataene og periodisiteten til nettverkstrafikk (selv om filen er kryptert). Denne informasjonen er vanligvis tilstrekkelig til å treffe en beslutning om mistankenivå og til å oppdage potensielle angrep. SMTP-, POP3-, POP3S-, HTTP-, HTTPS-, ICAP-, FTP- og DNS-protokoller støttes.

- Nettverkssensoren kan fange opp Internett-trafikk og håndtere objekter som er overført via HTTPS, ved hjelp av integrering med proxy-serveren via ICAP-protokollen.

- E-postsensoren støtter integrering med e-postservere via POP3- og SMTP-tilkobling til den angitte postboksen. Sensoren kan konfigureres til å overvåke et hvilket som helst sett med postbokser.

I tillegg til full analyse av nettverkstrafikk kan plattformen levere automatisert respons på komplekse trusler på gateway-nivå ved bruk av Kaspersky Secure Mail Gateway og Kaspersky Web Traffic Security som nettverkssensorer med alle funksjoner for KATA-plattformen.

Endepunktssensorer (Kaspersky EDR)samler inn alle de nødvendige dataene fra endepunkter på tvers av infrastrukturen. Agenter som er distribuert på endepunktene, overvåker til enhver tid prosesser, interaksjoner, tilkoblinger til åpne nettverk, operativsystemstatus, endringer i filer osv. Deretter sendes dataene som er samlet inn, og informasjon knyttet til oppdagelse av mistenkelige hendelser til KATA-plattformen for videre undersøkelse og analyse og for sammenligning med hendelser som er oppdaget i andre informasjonsflyter.

KATA-plattformen i bruk

Ved å implementere teknologiene som er oppført ovenfor, under en samlet serverarkitektur og med sentralisert administrasjon sikrer KATA-plattformen potensielle inngangspunkter for trusler på nettverks- og endepunktsnivå, som web- og e-postservere, PC-er, bærbare datamaskiner, servere og virtuelle maskiner. Slik gir den en detaljert oversikt over hva som skjer på tvers av organisasjonens IT-infrastruktur. Med KATA er IT-sikkerhetsspesialistene rustet med et omfattende verktøysett for flerdimensjonal trusseloppdagelse, grundig undersøkelse, proaktivt trusselsøk og sentralisert respons på komplekse hendelser.

KATA-plattformen kan integreres med Kaspersky Endpoint Security for Business for å gi endepunktbeskyttelse som omfatter automatisk blokkering av trusler og respons på komplekse hendelser. Den kan også integreres tett med både Kaspersky Security Mail Gateway og Kaspersky Web Traffic Security for å blokkere nettbaserte trusler og levere en automatisert respons på mer komplekse trusler. Denne alt-i-ett-løsningen innebærer en betydelig reduksjon i hvor mye tid og krefter IT-sikkerhetsteamene må bruke på avansert trusselbeskyttelse, takket være optimal automatisering av forsvarshandlinger på både nettverks- og endepunktnivå, beriket med trusseletterretning og administrert via én enkelt Internett-konsoll.

KATA-plattformen beskytter bedriftens infrastruktur mot komplekse trusler og målrettede angrep uten behov for ekstra ressurser. Integrert i den nåværende strategien sørger plattformen for at IT-sikkerhetsteamet eller SOC har det de trenger for å bekjempe komplekse trusler og målrettede angrep på en pålitelig og effektiv måte. Den utfyller eksisterende tredjeparts beskyttelsesteknologier og støtter samhandling med SIEM.