Mot løsepengevirus

Løsepengevirus er en type trojaner som endrer brukerdata på offerets datamaskin, slik at vedkommende ikke kan bruke dataene lenger eller datamaskinen slutter å fungere som den skal. Når dataene har blitt «tatt som gisler» (blokkert eller kryptert), mottar brukeren et løsepengekrav. Sistnevnte krever at offeret sender gjerningspersonen penger. Når pengene er mottatt, lover den nettkriminelle å sende et program til offeret for å gjenopprette dataene eller datamaskinens ytelse.

Løsepengevirus er blant de mest populære truslene mot den digitale verden av følgende årsaker:

- Denne trusselen har en tydelig inntjeningsmodell.

- Det er enkelt å implementere en slik skadelig programvare.

Løsepengevirus kan være komplekse eller enkle avhengig av hvem de planlagte ofrene er:

- Vanlige løsepengevirus spres i stort omfang via spamkampanjer, utnyttelsespakker osv.

- Komplekse løsepengevirus brukes i målrettede angrep.

Angrep med løsepengevirus består av tre trinn:

- levering til offerets maskin: skadelig vedlegg i en spammelding, sårbarhetsutnyttelse, inntrenging ved målrettede angrep

- utførelse: kryptering av viktige brukerfiler

- løsepengekrav

- dekryptering av data (valgfritt)

For å gi effektiv beskyttelse mot løsepengevirus må en sikkerhetsløsning bruke en flerlags beskyttelsesmodell. Med Kasperskys flerlags, neste generasjons beskyttelse kan produktene oppdage løsepengevirus både på leveringsstadiet og utførelsesstadiet av angrepet. La oss se nærmere på disse stadiene.

Leveringsstadiet: skadelig vedlegg i en spammelding

En av de vanligste måtene å spre løsepengevirus på i dag er å sende arkiver med kjørbare skript via e-post (spammeldinger). Som et alternativ brukes Microsoft Office-dokumenter med skadelige makroer som vedlegg.

I Kasperskys produkter analyserer komponenten Mail AV hele konteksten til meldingen (inkludert e-postvedlegg) og tar i bruk sterk heuristikk på innholdet.

Leveringsstadiet: sårbarhetsutnyttelse

EP (Exploit Prevention) er en spesiell komponent som skal stoppe skadelig programvare (herunder løsepengevirus) som prøver å trenge inn gjennom sikkerhetshull i programvare. Nettlesere, kontorprogrammer, PDF-lesere og lignende er blant de viktigste programmene som beskyttes av EP. Hver gang den nevnte programvaren utfører en mistenkelig handling, som å starte en underordnet prosess, utfører komponenten ytterligere sikkerhetsanalyser av atferden mot skadelige mønstre. EP bidrar til å blokkere løsepengevirus, herunder CryptXXX og mange flere.

I 2017 ble verden oppmerksom på bruk av sikkerhetshull i nettverk for å spre løsepengevirus. Løsepengeviruset WannaCry ble spredt ved å utnytte sårbarheter hos SMB-bedrifter. Slik utnyttelse kan bare stoppes på nettverksnivå. Kasperskys produkter har en spesiell komponent for analyse av nettverkstrafikk – IDS (Intrusion Detection System). Denne komponenten analyserer nettverkspakker på lavnivå og bruker heuristiske mønstre for å oppdage skadelig nettverksaktivitet. Denne komponenten er i stand til å oppdage utnyttelser av typen EternalBlue/EternalRomance. Dette bidro til å forhindre WannaCry-infeksjonen.

Utførelsesstadiet

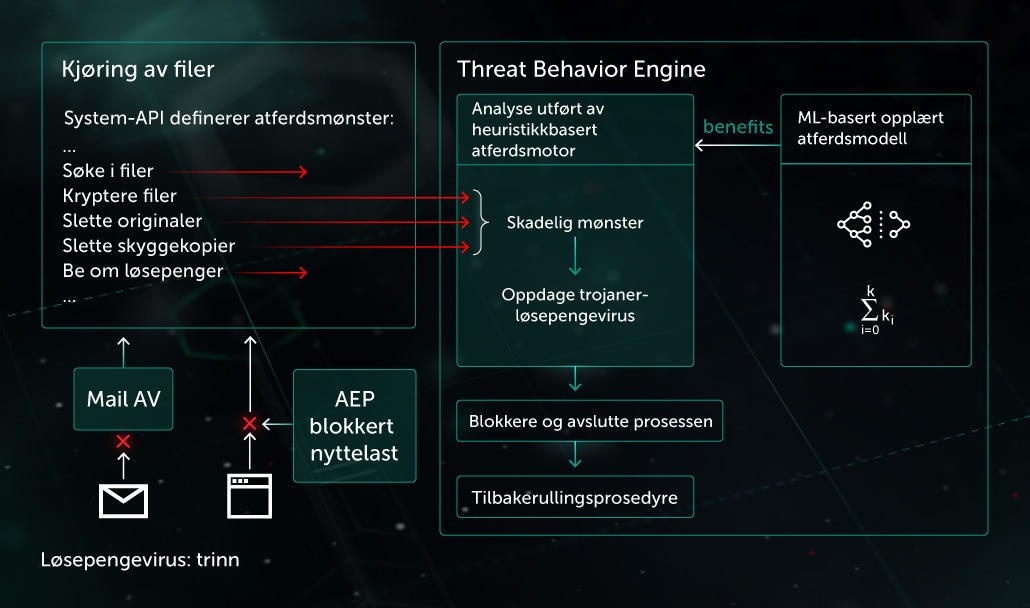

Trusselaktører prøver å omgå statisk oppdagelse med forskjellige metoder. I slike tilfeller blir atferdsregistrering den siste, men sterkeste forsvarslinjen. Analyse av hver prosessaktivitet gjør det mulig å avdekke de skadelige mønstrene. Deretter avslutter produktet prosessen og tilbakestiller endringene med utbedringsmotoren. Atferdsbasert oppdagelse er effektivt selv mot trusler som tidligere var ukjent, herunder løsepengevirus. Et grunnleggende mønster for løsepengevirus består av flere trinn:

- finne viktige filer på offerets maskin

- lese innholdet i hver fil

- kryptere innhold og lagre endringer på disk

Når den gjenkjenner et slikt skadelig atferdsmønster, blokker atferdsmotoren prosessen og tilbakestiller endringene med utbedringsmotoren. Noen eksempler på løsepengevirus som har blitt oppdaget basert på et slikt mønster, er Polyglot, WannaCry (krypteringsdelen av den skadelige programvaren) osv.

Oppdagelse av løsepengevirus er ikke begrenset til det nevnte mønsteret, og mange andre kan være effektive mot denne typen trusler. Metodens effektivitet ble dokumentert under angrepet med løsepengeviruset ExPetr i juli 2017. Trusselaktører brukte en lavnivådel av løsepengeviruset Petya til å kryptere hovedfiltabellen (MFT, som inneholder alle filer, kataloger og filmetadata i NTFS-filsystemet). De utfører det ved å kjøre en høynivåkomponent, som overskriver hovedoppstartssektoren (MBR) for harddisken. Komponenten Threat Behavior Engine merker slik atferd som skadelig og stopper prosessen. Selv om andre trusselaktører skulle skrive lignende løsepengevirus, vil funksjonaliteten svikte uansett hvilke typer forvirrings-/antiemuleringsteknikker de bruker.

Løsepengevirus i målrettede angrep

I 2017 registrerte Kasperskys eksperter flere grupper som angrep organisasjoner med ett overordnet mål: å kryptere dataene deres.

Ved mange målrettede angrep ble det brukt legitime verktøy for disk-/filkryptering. Noen eksempler er DiskCryptor for kryptering og PSExec for masseinstallering over bedriftsnettverket. Statisk og grunnleggende atferdsbasert registrering av legitime verktøy er lite effektivt fordi det gir falske positive resultater ved legitim bruk. Dette skaper et behov for å samle inn og analysere hele konteksten til bruken av verktøyet. I det nevnte eksempelet kunne installasjonsmønsteret for det legitime krypteringsverktøyet gjennom verktøyet PSExec være mistenkelig, og produktets beskyttelsesaktivering forhindrer skade på data uten at det utløser ekstra falske alarmer for andre brukere.