Teknologi for utbedring og beskyttelse mot rootkits

Rootkit – et skadelig program som benytter ulike teknikker for å skjule skadelig kode og skadelige aktiviteter og motvirker utbedring med antivirusprogrammer. Teknologi for beskyttelse mot rootkits, som er en del av Kasperskys neste generasjons flerlagsbeskyttelse, oppdager aktive infeksjoner med disse rootkit-programmene og utbedrer dem.

I de fleste tilfeller inneholder rootkits en driver (eller kjede med drivere), de fungerer i kjernemodus, og de utfører noen av eller alle følgende funksjoner:

- Skjuler filer på lagringsplassen (HDD), Windows-registernøkler og -verdier, prosesser i systemet, innlastede moduler, områder av minnet (ved filløs skadelig programvare), nettverksaktiviteter, disksektorer, andre objekter og elementer.

- Motvirker at antivirusprogrammer endrer og/eller eliminerer rootkit-programmet hvis det oppdages, herunder gjenoppretting av rootkits som har blitt endret.

- Gir skadelig kode/programvare tilgang til OS-kjernen (for å avslutte antivirusprosesser), injiserer skadelig kode i legitime prosesser, fanger opp nettverkstrafikk (uthenting), fanger opp tastetrykk (tastaturlogging) osv.

De som utvikler skadelig programvare, ønsker at den skadelige koden skal virke over lang tid på en målvert, selv om den kjører antivirusprogramvare. Til dette formålet må de bruke forskjellige teknikker for å forhindre at den aktive infeksjonen blir oppdaget og utbedret. De kan bruke både dokumenterte og udokumenterte metoder for operativsystemet. Det er kjent at rootkits bruker forskjellige oppfangingsmetoder i brukermodus og i kjernemodus, manipuleringer med objekter (DKOM), teknikker for å omgå filterdrivere og tilbakekallingsfunksjoner osv. For å støtte lang varighet på offersystemet må rootkits begynne å utføres tidlig i oppstartsprosessen for operativsystemet. Derfor infiserer de oppstartssektorer, som hovedoppstartssektoren (MBR) og volumoppstartssektoren (VBR). Rootkits med slik funksjonalitet kalles bootkits.

Kasperskys teknologier for beskyttelse mot rootkits

- Søk etter aktiv infeksjon i systemminnet til operativsystemet

- Skanning av alle mulige plasseringer som brukes for Autokjør

- Utbedring hvis det oppdages en aktiv infeksjon, gjenoppretting tidlig i oppstartsprosessen for operativsystemet

- Nøytralisering av aktive infeksjoner når produktet installeres på det infiserte systemet

Denne kompliserte beskyttelsesteknologien med flere moduler implementerer to metoder for å oppdage og nøytralisere aktive infeksjoner: nøyaktig og generisk. Kaspersky-produkter bruker begge disse metodene.

Nøyaktig metode: Prosedyrer for oppdagelse og nøytralisering målrettes mot bestemte rootkit-teknikker, som å skjule sin tilstedeværelse eller motvirke utbedring med antivirusprogrammer. Denne metoden gjør det mulig å beskytte mot et rootkit i løpet av kort tid for å håndtere aktive utbrudd, slik at man sparer tid til å utvikle en mer generisk metode.

Generisk metode: Rootkit-beskyttelsen skanner aktive prosesser, systemmoduler, minne og Autokjør-objekter og gjør den skadelige koden tilgjengelig for andre antiviruskomponenter, som en emulator, AV-motoren, statisk heuristikk, atferdsbasert heuristikk drevet av en ML-modell og så videre. Hvis det utløses av noen av de nevnte komponentene, desinfiserer rootkit-beskyttelsen systemet.

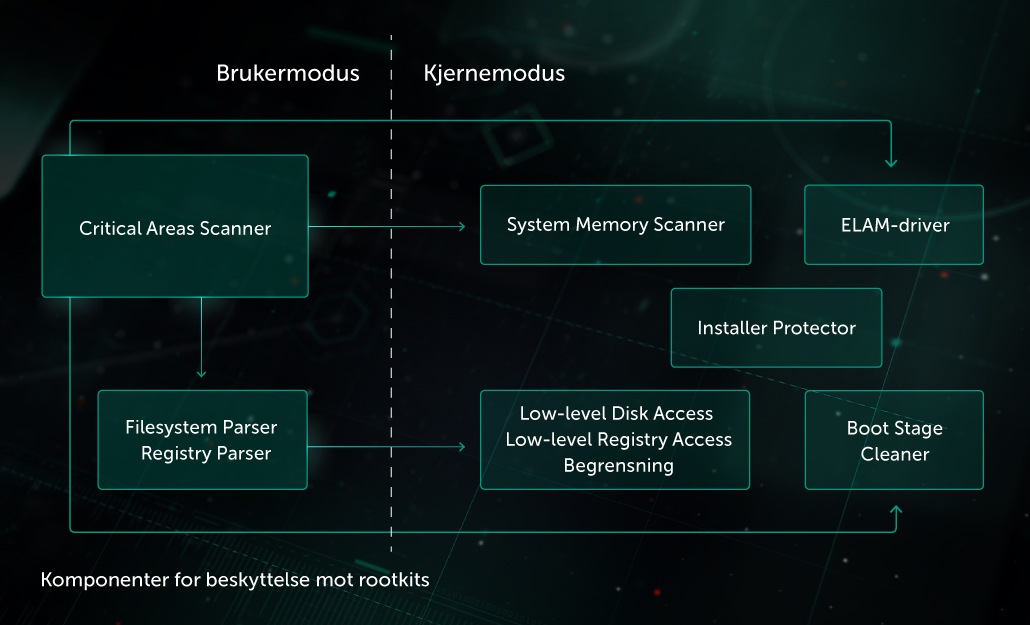

Komponenter for beskyttelse mot rootkits

- Installer Protector: motvirker aktiv infeksjon når et sikkerhetsprodukt installeres på offersystemet.

- Low-level Disk Access, Low-level Registry Access, Containment: gir lavnivåtilgang til harddisken og Windows-registeret og omgår forskjellige metoder for tilgangsinngrep. Omfatter implementering av teknikker for å begrense aktive infeksjoner mens de utbedres.

- Boot Stage Cleaner: sørger for utbedring tidlig i oppstartsprosessen for operativsystemet.

- System Memory Scanner: en modul for å søke etter og utbedre rootkits i systemminnet.

- Filesystem Parser, Registry Parser: deler opp en rekke formater i filsystemet og Windows-registeret.

- Critical Areas Scanner: en modul som skanner og utbedrer Autokjør-objekter, og drar nytte av fordelene fra modulene som er beskrevet ovenfor.

En type trussel som har blitt mer og mer vanlig de siste årene, er rootkits som skjuler seg i fastvare. Denne typen skadelig programvare er svært farlig siden den begynner å utføres tidlig i oppstartsprosessen for operativsystemet, slik at den skadelige koden kan forbli i systemet selv etter at disken har blitt formatert og operativsystemet har blitt startet på nytt. De første UEFI-rootkit-programmene ble oppdaget i 2015. I løpet av de neste årene har det blitt oppdaget en rekke vellykkede APT-angrep med denne typen rootkits.

For å motvirke denne trusselen omfatter teknologiene våre for beskyttelse mot rootkits en fastvareskanner, som analyserer innholdet i ROM BIOS når Critical Areas Scanner kjører. Denne teknologien kan fungere for systemer som startes i UEFI-modus eller i eldre modus (BIOS).

Fastvareskanneren fungerer på følgende måte:

- Det blir tatt en dump av innholdet i ROM BIOS av en spesiell driver.

- Skanneren undersøker dumpen ved hjelp av spesifikk heuristikk for å oppdage rootkits.

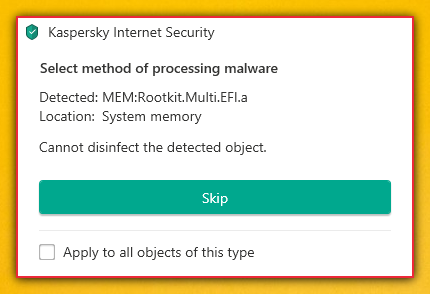

- Hvis det oppdages skadelig kode, mottar brukeren et varsel som viser plasseringen til den skadelige programvaren (systemminne) og modusen systemet ble startet i (vurderingen «MEM:Rootkit.Multi.EFI.a» for UEFI-modus, «MEM:Rootkit.Multi.BIOS.a» for eldre modus).

- Ettersom omskriving av ROM BIOS er en risikofylt operasjon og plattformavhengig, blir ikke automatisk utbedring utført for denne typen infeksjon. Hvis et rootkit oppdages, bør du ta kontakt med kundestøtte for instruksjoner om hvordan du omskriver ROM BIOS manuelt. I verste fall kan det være nødvendig å bytte ut hovedkortet.

Et varsel om UEFI-rootkit-oppdagelse fra Kaspersky Internet Security

Kasperskys fastvareskanner oppdager alle kjente UEFI-rootkits, herunder Hacking Team (VectorEDK), Lojax (DoubleAgent) og Finfish. Den dedikerte heuristikken oppdateres regelmessig basert på undersøkelser av nye rootkits som oppdages av eksperter hos Kaspersky og andre leverandører. Fastvareskanneren brukes i alle hovedproduktene våre (Kaspersky Anti-Virus, Kaspersky Internet Security, Kaspersky Total Security, Kaspersky Endpoint Security for Business osv.).