Adaptiv avvikskontroll

Reduksjon, eller forsterking, av angrepsflaten kan være en svært effektiv og rimelig forebyggingsteknikk. Hvis du kjenner systemets sårbarheter og vet hvilke funksjoner som er overflødige, kan du proaktivt blokkere handlinger som kan føre til at disse svakhetene utnyttes.

Generell bruk av slike metoder kan imidlertid medføre noen ulemper. For det første kan generelle begrensninger ignorere spesifikke scenarioer, noe som kan gå ut over legitime brukere. Makroer i MS Word-dokumenter gjør det for eksempel mulig å kjøre PowerShell direkte fra dokumentet, og denne «nyttige» funksjonen har ført til mange epidemier fra skadelig programvare. Hvis du blokkerer aktivering av makroer for hele bedriften, må du imidlertid være forberedt på misfornøyde ansatte i økonomiavdelingen, siden de er nødt til å bruke MS Word-dokumenter med makroer.

Et annet problem er at manuell forsterking krever mye arbeid og ekspertkunnskap. Selv for erfarne administratorer vil det å justere hver blokkeringsregel for mange ulike grupper og programmer ta så lang tid at det virker uoverkommelig. På toppen av dette innebærer nye trusler og endringer i infrastrukturen at disse sikkerhetspolicyene må revideres regelmessig.

Adaptive Anomaly Control (AAC),en ny beskyttelsesmodul i Kaspersky Endpoint Security-løsningen, er et smart verktøy for automatisert reduksjon av angrepsflaten. Med denne teknologien kan du tilpasse systemforsterkingen for hver enkelt bruker eller forskjellige brukergrupper i henhold til deres unike behov, samtidig som du forhindrer at systemets sårbarheter eller overflødige funksjoner utnyttes.

Adaptive Anomaly Control-modulens hovedfunksjoner:

(1) Et omfattende sett med effektive kontrollregleropprettet av Kasperskys eksperter og basert på data innhentet med maskinlæringsteknikker. Algoritmer for atferdsanalyse gjør at vi kan finne ny potensiell heuristikk for mistenkelige handlinger i systemet, men disse handlingene kan være legitime i enkelte spesifikke tilfeller, så generell blokkering kan ikke brukes. Ved at eksperter definerer og presiserer slike unntak, kan denne potensielle heuristikken imidlertid gjøres om til fullstendig funksjonelle forsterkingsregler.

Et typisk eksempel på mistenkelig atferd er når et program startes av en systemprosess, for eksempel Windows Session Manager, prosessen for den lokale sikkerhetsinstansen eller oppstartsprogrammet for Windows. I enkelte tilfeller kan dette være en legitim handling, for eksempel når Windows-operativsystemet startes. Ekspertenes oppgave er å identifisere disse betingelsene og opprette en kontrollregel som hindrer systemprosessen i å utføre programmer – men med relevante unntak, slik at operativsystemet kan fungere som det skal.

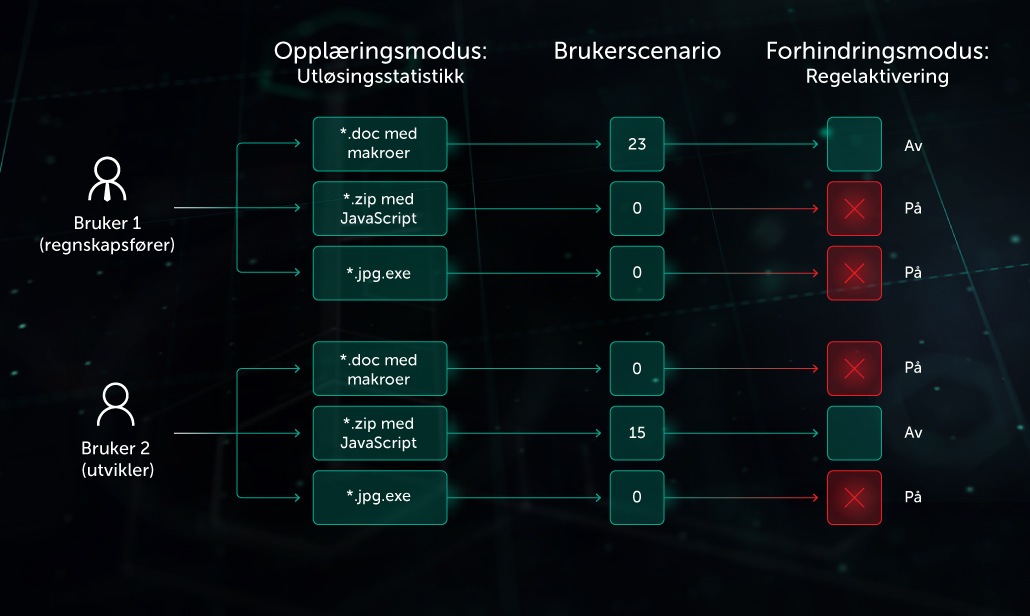

(2) Automatisert tilpassing(smartmodus) basert på analyse av brukeraktivitet. Dette reduserer behovet for manuell konfigurasjon av kontrollregler betydelig. Først begynner AAC-modulen å fungere i læringsmodus, der den samler inn statistiske data om kontrollregler som er utløst i løpet av et bestemt tidsrom, for å opprette en modell for normal aktivitet for en bruker eller gruppe (legitimt scenario). Deretter, i forhindringsmodus, aktiverer systemet bare de reglene som blokkerer handlinger som avviker fra scenarioet for denne gruppen eller brukeren. Hvis et mønster for normal aktivitet skulle endre seg av en eller annen grunn, kan AAC-modulen settes tilbake i læringsmodus, slik at den kan opprette et nytt scenario.

En indikator på et farlig e-postvedlegg er for eksempel at JavaScript er til stede i arkivet: Ansatte i økonomiavdelingen ville aldri ha noe legitimt behov for å utveksle slike arkiver. Denne situasjonen er derimot vanlig blant utviklere. Når Adaptive Anomaly Control oppdager disse ulike scenarioene, blokkerer den vedleggene med aktivt innhold for én brukergruppe (økonomiavdelingen), men den blokkerer dem ikke for en annen gruppe (utviklerne).

(3) Finjustering.Med automatisk modus kan systemadministratoren kontrollere aktivering av blokkeringsregler og opprette individuelle unntak for når atferden som skal blokkeres, kan være en del av legitim aktivitet når den utføres av bestemte brukere, programmer eller enheter.

Det å blokkere kjøring av filer med to filnavnsuffiks (som «img18.jpg.exe») vil for eksempel være riktig i 99 % av tilfellene. I noen systemer kan imidlertid slik bruk av filer med to filnavnsuffiks være legitim (update.txt.cmd). I slike tilfeller kan administratoren enkelt legge til et unntak for å legge til rette for dette.

(4) Synergi mellom flere verktøy.Adaptive Anomaly Control-modulen reduserer ikke bare angrepsflaten og eksponeringen for trusler, herunder zero-day-angrep: Den forbedrer også den samlede ytelsen til Kaspersky Endpoint Security som en del av en flerlags sikkerhetsplattform. Når en bestemt AAC-regel utløses, kan det fungere som et signal på at et mistenkelig objekt bør undersøkes nærmere av andre beskyttelsesmoduler eller av eksperter.